販売システムのネットワークのセキュリティについて

販売システムの種類

KeyHoleTVは、現在有料のプレミアムモジュールキーを販売して、運営しており、PayPalを使った決済を採用している。 殆どの決済を持ったサイトは、決済システムからの結果をリダイレクトで受け取る仕組みをもっている。 この仕組みは、商品を購入する際、一旦クレジットカード等の決済するシステムに商品の価格、個数の情報を渡す。 そして、決済が完了すると、ブラウザのリダイレクト機能を用いて、自分の販売サイトに購入結果の情報が届く。

一連の流れは、

(1)顧客がブラウザで、商品サイトをアクセスする。

(2)顧客が商品サイトで購入する商品を選ぶ

(3)選んだ商品を清算する

ここで、決済システムに移行する。 購入サイトは、選んだ商品の名称(もしくは、固有の名前)、個数、価格を決済システムに伝える。 決済システムに伝える方法は、直接購入サイトが決済システムに伝える場合と、一旦顧客のブラウザを介して伝える方法がある。 KeyHoleTVのプレミアムモジュールキーの販売システムは、一旦顧客のブラウザを介して伝える方法を採用している。

(4)決済終了後、商品サイトに購入情報が伝達される

決済システムから、購入サイトに情報が伝達される。 これも、直接決済システムから購入サイトに情報を伝達する方法と、一旦顧客のブラウザを介して情報を伝達する方法がある。

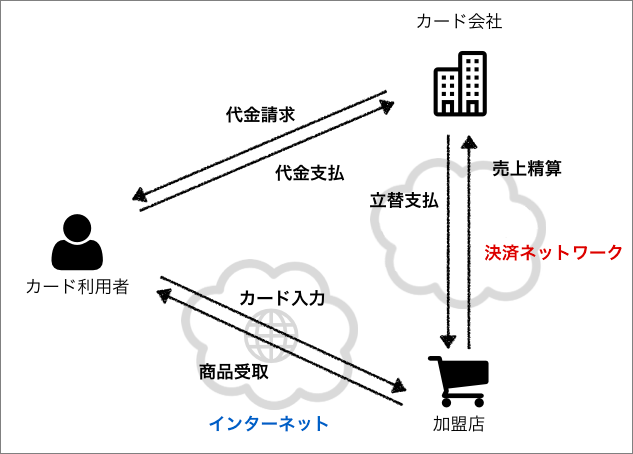

上記の画像は、商品サイトが直接決済システム情報が伝達する仕組みを示している。

(https://gihyo.jp/dev/serial/01/paypal_api/0002の画像を転用)

また、

(https://gihyo.jp/dev/serial/01/paypal_api/0002の画像を転用)

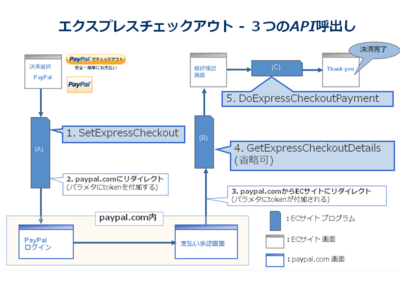

上記の画像は、一旦顧客のブラウザを介している仕組みを示している。 図中にあるリダイレクトがブラウザを介していることを示している。

販売システムと決算システムとの連携で生じるセキュリティの問題

販売システムと決算システムの連携は、直接連携する場合と、ブラウザを介して連携する場合があることを説明した。 どちらの場合もセキュリティ上一長一短がある。 まず、直接連携する場合について、問題点をあげていく。

多くの直接連携をするシステムの場合、購入サイトと決算システムが利用者のブラウザ上で、シームレスな画面遷移になっている。 シームレスな画面遷移とは、例えば同じロゴが画面上に現れていて、同一感を醸し出している。 購入に関しては、クレジットカードを使う場合が多い。 当然、クレジットカードの情報は、利用者が入力する必要があり、販売サイトを運営する企業がクレジットカード等の個人情報を管理する必要がある。

ニュースで時折、顧客のクレジットカードの情報が流出する事件が報告される。 これは、企業が管理しているクレジットカードの情報がハッキングされて盗み出されることで起こる。 これを防止するためには、 一般に、大変が金額がかかる。 例えば、これに関連している作業をしている人の人事までも、関係する。 例えば、関連している作業を行っている人が企業を退職した場合、その人が知っていた情報をブロックしたり、変える必要があるし、人事的にも手厚くしないと、情報が漏れる可能性もある。

また、シームレスな画面が表示されることから、偽りのサイトに誘導されても、顧客は気づかない場合が多い。 ブラウザ上で表示されるすべての絵や文章は、簡単に取得できるので、 偽りサイトを構築するのは、容易に行える。 更に、サイトを改変する場合でも、殆どの場合、一ヶ所を改変できれば、偽りサイトに誘導できる。

一方、ブラウザを介して連携する場合、決済システムは、独自のノウハウを持っている会社が行っている。 例えば Paypal やF-REGI(エフレジ)などがある。 これらの会社は、顧客のクレジットカードの情報の管理のセキュリティが高い。 また、クレジットカードの番号などを毎回入力する必要がない。 更に、販売サイトを改変して、偽りサイトに誘導しても、顧客がそのサイトにログイン出来なかったりするので、気がつきやすい。 更に、決済後、販売システムに情報が届かないので、商品を発送したり、 顧客は、サービスが受けられない。 販売サイトを改変しようとしても、複数の場所を改版する必要があり、難易度が上がる。

ブラウザを介して、販売システムと決算システムとの連携で、問題となるは、実はリダイレクトになる。

リダイレクトで発生するセキュリティの問題

ブラウザの暗号通信は、アドレスには適応されない。 ブラウザのアドレスバーに https://www と表示されている場合、通信内容が暗号化されている。 しかし、暗号化されているのは、通信の中身だけで、https://www.aaa.com/ のアドレスである www.aaa.com は、暗号化されているわけではない。 だから、だれかが通信を傍受している場合、 どこに接続しようしているかわかってしまう。

KeyHoleTVの販売システムは、決済が完了して、リダイレクトで、再び販売システムと通信して、プレミアムモジュールキーの設定を行う。 この時、不正なデータが場合によって何度も送られてくる場合がある。 販売サイトの対策が不十分である場合、同じ商品を2度発送したりするかもしれないし、在庫管理システムに誤った情報を送るかもしれない。

実は、不正なデータが送信されれば、そのことを報告するようなっている。 おそらく、全ての販売システムでも、不正データが送信されたとき、それを関知している。 しかし、関知しているだけで、それを利用者(購入者)に伝えていない。 KeyHoleTVでは、利用者(購入者)に伝えている。 これは、おそらく利用者が使っているネットワークが他人に勝手に利用されている可能性が高く、通信を逼迫させる原因の一つになるからで、結局KeyHoleTVの動作が不調に陥る可能性が高い。 おそらく他人のPCがウィルスに感染して、WiFiを経由して通信を監視している。 ウィルスに感染しているPCは、自分のネットワークを使わずに、他人のWiFiを利用しているため、感染者は、自分のネットワークが遅くなることがないので、気がつきにくい。 更に、 WiFiを勝手に利用するようなウィルスの場合、他のPCにウィルスを感染させる。 殆どのセキュリティソフトウェアは、 外からの攻撃や侵入に対して有効に働くが、LANから入ってくるウィルスには、ほとんど有効に働かない。 ある日突然、PCがのっとられたり、データが書き換わって、PCが利用できなくなる。 更に、このようなウィルスは、ウィルスの開発者の命令により、DoS攻撃(特定のアドレスに何度もデータを送信させて、サーバの処理やネットワークを遅延させたり、異常終了させる)をする場合もある。 たとえ、DoS攻撃をしても、感染者のPCは、あまり遅くならないので、気がつかない。 しかし、WIFiを勝手に利用されている人は、ネットワークが遅くなり、なぜだろうと悩む結果になる。

KeyHoleTVでは、購入時に不正なアクセスがあった場合、購入者にメールを送って、ネットワークに問題がある旨を報告している。 購入者がホテルやカフェ、もしくは空港のような公共なネットワークを利用している場合、ウィルスに感染しているPCが接続されていても、大きな問題に発展しにくい。 しかし、自宅や会社の場合、WiFiが勝手に利用されていたり、LANないにウィルスに感染したPCが存在する場合がある。 ただ、残念なことに、メールを送付しても、返信を頂けれる利用者が少ないのが現状である。

WiFiを勝手に利用されないようにするためには、WiFiのパスワードだけでは、不十分だ。 なにしろ相手は、殆ど無限に時間があるし(ウィルスが勝手に行う)WiFiの種類によっては、パスワードが見えている場合もある。 これを防止するためには、 MACアドレスフィルタをルータやADSL,ケーブル、光モデムに設定する以外方法がない。 殆どのADSL、ケーブル、光モデムは、ルータ機能を保有しており、MACアドレスフィルタの設定ができる。

MACアドレスは、WiFiを利用する機器に割り振られているユニークな番号で、AA:BB:CC:00:...もしくはAA-BB-CC-00-...のような形をしている。 この番号をモデムやルータに登録して、登録している機器以外の通信を許可しない。 これで、たとえ、近隣の人のPCがウィルスに犯され、WiFiに侵入しようとしても、侵入できない。 ただ、 ルータやモデムの設定をWiFiでは、可能にしないことが条件である。

プレミアムモジュールキーを購入された利用者は、ネットワークの盗聴の可能性をできるだけ、伝えるようにしている。 なお、KeyHoleTVのダウンロード・プレミアムモジュールキーの購入は、

で。